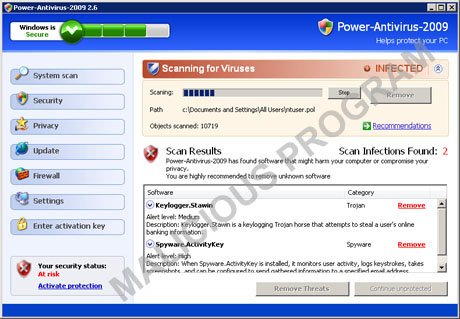

刑事局接獲報案得知,新北市王姓女研究生(廿四歲)點擊網路釣魚(Phishing)的連結,隨即出現即時掃毒畫面的方式,緊接呈現掃毒結果,跑出十餘筆病毒資料,詳細記錄被感染的電腦位置。她多次重新開機,不是顯示微軟開機的黑畫面,就是藍底白字的英文說明,指電腦中毒無法正常運作,必須更新防毒軟體。誘騙王同學線上刷卡。被害王同學付費兩千元後收到「防毒軟體」,結果非但不解毒,反而讓電腦中毒,不僅詐騙刷卡費用,也盜取個人資料。

編按:其實這些畫面可能是螢幕保護程式,請參考:當機又重開機!原來是流氓軟體利用螢幕保護程式製造恐慌)

本案例「好心」地跳出防毒軟體的購買頁面名為「Privacy Protection」假防毒軟體,還區分一年及三年的不同版本。王女不疑有他線上刷卡購買兩千元後,隨即收到電子郵件傳來一個壓縮檔案,包含金鑰密碼;但她解除壓縮執行軟體,電腦卻毫無動靜,不僅不能解毒,電腦還中毒,發現是騙局一場後,氣得向警方報案。

過去幾年在電腦上盛行的假防毒軟體 (FakeAV)已經移植到了 Android 平台,請參考假防毒軟體從電腦移植到了 Android 平台

Virus Shield 於2014年 3 月 28 日首次現身 Google Play 商店,以 3.99 美元的價格販售。根據趨勢科技的調查,其購買及下載的人次超過 10,000 以上。事實上,這款惡意程式在一星期內即登上銷售排行榜第一。

趨勢科技對這款 App 程式做了進一步的分析來了解其運作。根據分析顯示,該程式會在畫面上顯示一個打叉 (X) 的圖案,當使用者點一下之後就會變成打勾 (V) 圖案 。該程式在應用程式商店的說明當中運用了一些聰明的社交工程技巧,讓人以為它是一個合法的應用程式,因而才會購買及下載。其中一項就是它獲得了 4.7 顆星的驚人評價與 Google+ 社群的 2,500 次推薦。該程式後來被 Google Play 下架,但仍在網路上流通,而且歹徒很可能會在其他網路商店上架,或者透過直接下載的方式販售 (這是美國以外地區最流行的攻擊手法)。

這類 App 程式突顯了趨勢科技「行動裝置應用程式信譽評等服務」一項全新功能對保護客戶安全的重要性。除了原有的靜態分析之外,行動裝置應用程式信譽評等服務現在更利用一套先進的動態分析環境來發現諸如此類的假應用程式。

⭕️全文:全球下載破萬次的資安付費App 竟毫無功能?!付費防毒程式「Virus Shield」假防毒軟體,已遭Google Play下架 ,用戶切勿上當

其實假防毒軟體在國外已經散播好多年了,以下文章介紹各種假防毒軟體詐騙手法

什麼是假防毒軟體 Fake AV(案例:假Facebook 密碼更新通知信,內有”假掃瞄,真騙錢”木馬)

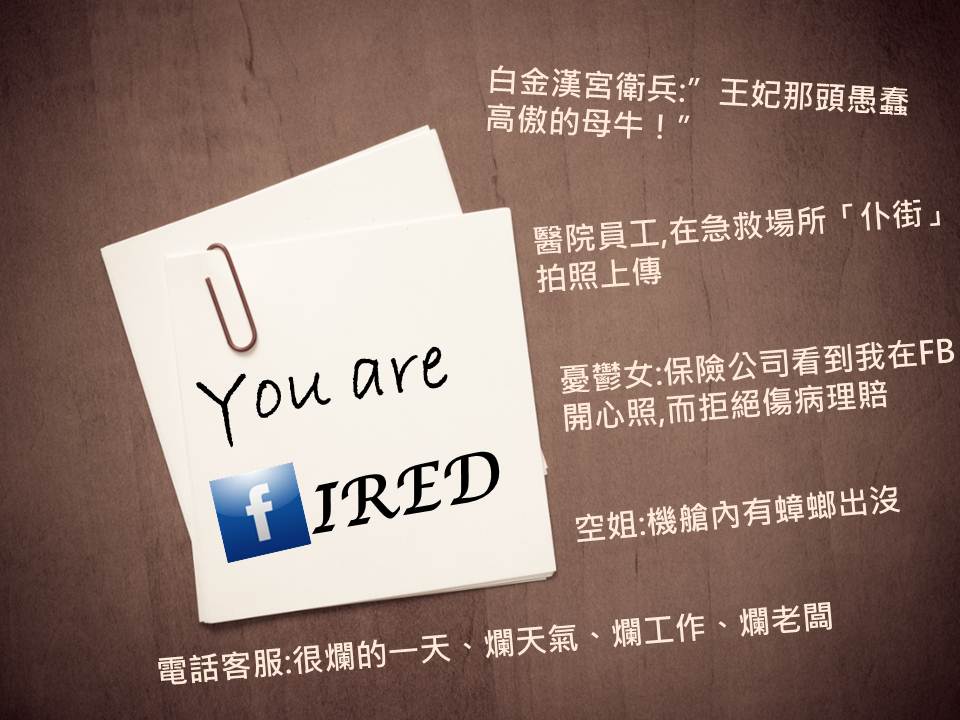

「我都用免費的防毒軟體!」但你怎麼知道你那些正在掃毒的畫面是 flash 做的假頁面?Google曾經提出的報告,網路上的惡意程式中,有15%是假的防毒軟體所造成的,而這些假防毒軟體已經進化到集團操作,可以欺騙搜尋引擎的網站排名機制,用作弊的方式讓刻意製作好的假防毒軟體的網站搜尋排序在前面,塑造高下載率的假象。

橫跨 6個國家破百萬名的消費者購買假防毒軟體

有個新聞說美國聯邦法院以高達1.63億美元的重罰判決一名販售假防毒軟體的女性,該女子透過社交工程陷阱( Social Engineering),欺騙使用者讓他們以為自己的電腦潛藏病毒或其他惡意軟體,接著推銷一經付費便可立即下載使用的假防毒軟體。該集團誘騙橫跨 6個國家破百萬名的消費者購買假防毒軟體。相關報導:FTC slaps scareware distributor with $163 million fine

最早的假防毒軟體利用恐嚇軟體手法(scareware tactics)憑藉的是讓使用者信以為真的感染警告。不過這個手法的威脅情勢已轉化為營利為主,促使網路犯罪份子運用更多的迂迴狡詐的技術。

以下以 facebook 密碼詐騙信為案例

假Facebook 密碼更新通知信,內有”假掃瞄,真騙錢”木馬

一封來自 The Facebook Team 的信件,以標題“Facebook Password Reset Confirmation,”( Facebook 密碼確認) 大量散播,該信件內容說明因為安全起見收件者的facebook 密碼已經更新,新的密碼在附件中。經趨勢科技測試發現裡頭有一隻木馬TROJ_BREDLAB.SMF ,一經執行會連線到某個網站下載假防毒軟體TROJ_FAKEAV.BLV,藉以進行”假掃瞄,真騙錢”詐騙,受害者不只會被騙錢買沒有掃瞄能力的完整版防毒軟體,還會被偷信用卡帳號資訊。

假的Facebook 密碼通知信

新的Facebook 密碼附件其實含有木馬

一旦執行會出現電腦已遭感染訊息

假防毒軟體會引導受害者進一步買完整版防毒軟體,還有維妙維肖的得獎保證

現在最常用的是Black_Hat SEO 搜尋引擎毒化尋引擎毒化的手法,模仿即時防毒軟體產品掃瞄電腦的畫面,讓使用者只要進入某些特定網站就會遭感染。

進化版能測知目標電腦上執行的作業系統版本,然後跟著調整相對應的詐騙介面。

感染後會如何?

1.要脅付費購買才能清除毒窟

這個會自動在您電腦開機時幫你掃毒的假好心軟體,在你被看起來很逼真的掃瞄頁面嚇到後,然後會告訴你共抓到有多少隻病毒, 如果你想要徹底清除病毒,請輸入信用卡資料付費。所以也有人把這些假防毒真詐財的軟體成為恐嚇軟體。

2.假線上掃毒 騙個資

以Flash動畫做出正在掃描的視窗頁面,引誘受害者去點選相關的設定,其實是下載病毒,這些假的線上掃毒服務,聲稱要登錄 Email 才能使用,他們也可能冒用其他廠商的免費線上掃毒服務,賺黑心錢。

3.難以解除安裝,無法執行 Windows 更新

一旦感染到假防毒軟體,就難以解除安裝。甚至無法再執行Windows更新,或安裝某些防毒軟體。

繼續閱讀