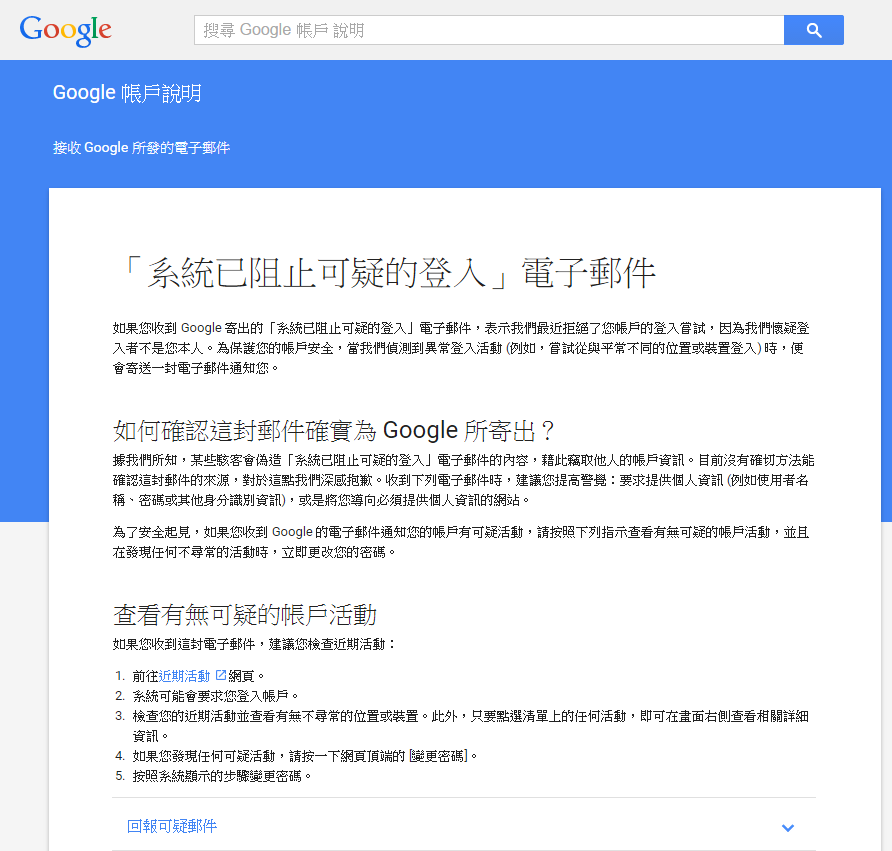

如果你跟其他成千上萬公司一樣正在使用著 Windows Server 2003( WS 2003)。你的業務運作很可能正依賴著它。但當微軟在7月14日停止對此平台的支援終止支援( WS 2003 EOS)後,會對你重要的關鍵系統所造成的潛在影響尚未明瞭。但至少我們預期黑帽駭客會研究新的漏洞攻擊,針對仍然繼續使用此平台的企業用戶。

所有的公司最終都必須轉移到新版伺服器上,但對於無法趕及七月期限的公司來說,趨勢科技 Deep Security 可以保護你的組織,讓關鍵系統繼續平順地運行。在你計畫轉移到較新平台(如微軟的Windows Server 2012或Azure)時,趨勢科技可以幫你保護還在使用中的Windows 2003環境 — 而當你轉移到新平臺後,我們還可以繼續保護新的環境。趨勢科技Deep Security 會在2015年7月14日終止支援期限後繼續提供Windows 2003支援和防護,我們讓你可以透過單一平台來保護現有和新的伺服器。

倍增的威脅

如果過去幾個月帶給我們任何教訓,那就是IT團隊必須將任何運行中的軟體保持在最新版本。如 Shellshock、Heartbleed心淌血漏洞 和 FREAK 等知名漏洞可能會嚴重影響破壞公司對安全性所做的努力,也將敏感性資料置於危險之地。在7月14日後仍然使用Windows Server 2003的公司所要面對的問題是,微軟不再發布安全性更新以保護系統免於此類漏洞。 繼續閱讀