作者:趨勢科技網路安全長 (Chief Cybersecurity Officer,CCO ) Ed Cabrera

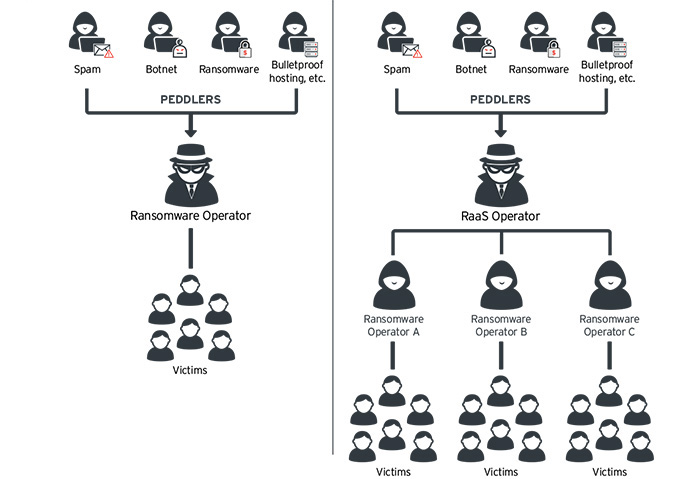

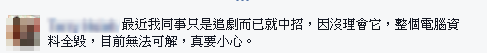

多年以來,「網路犯罪服務」(Cybercrime as a Service,簡稱 CaaS) 已在深層網路(Deep Web)地下論壇當中蔚為一股風潮。一些缺乏經驗的網路犯罪分子 (坦白說也是出於懶惰),只要向一些老手購買 CaaS 工具和服務,就能輕輕鬆鬆發動一些惡意程式、垃圾郵件(SPAM)、網路釣魚(Phishing)或其他惡意攻擊行動,一切只需點點滑鼠即可。這些現成的工具套件使用起來幾乎不費力氣、也不需花大錢、更不需經驗,就連只會寫寫腳本的初階駭客也能上手,但卻可以帶來高報酬。

而最新的「勒索病毒服務」(Ransomware as a Service,簡稱 RaaS) 毫不意外地,這項最新的服務,已造成新的勒索病毒 Ransomware (勒索軟體/綁架病毒)家族的數量大增,光是2016 上半年就比去年一整年暴增 172%,而 RaaS 的出現,也讓原本大多針對個人使用者的攻擊,現在也開始對企業造成嚴重威脅。

企業的資料和商譽陷入前所未有的危險當中,最終甚至可能危及企業的生存,因為有了 RaaS 之後,網路犯罪分子就能發動多起勒索病毒攻擊,有助於他們在地下論壇打響名號。他們的目標就是挾持企業最寶貴的資產,包括:重要的連絡人資訊、業務資訊或是企業關鍵檔案。企業一旦損失這些數位檔案,將帶來嚴重的後果,包括:營業損失、營運中斷、法律賠償以及商譽損失。

企業的資安長 (CISO) 與 CXX 級高階主管,有責任採取必要的安全措施來妥善保護企業的寶貴資訊,並充分教育員工認識這項威脅。勒索病毒並非只有一種行為模式,因此資安對策也不能只靠單一防護。趨勢科技的多層式防護能協助企業降低風險,不讓攻擊進入系統,不論經由何種入侵點。我們提供了四層的防護來協助您降低風險:

|

|

RaaS 服務背後的犯罪集團,必須靠著他們的「客戶」(也就是使用其服務的犯罪分子) 來入侵企業系統,才能獲得不法利益。因此,他們會盡可能確保攻擊能夠遍地開花。這波風潮短期內應該不會消失,所以,別讓您的企業成為下一個受害者,成為駭客在深層網路上提高聲望的墊腳石。教育您的員工,備份您的檔案,最重要的是:部署一套多層式防護來保護您的資料。最終您會發現,您所花費的時間和金錢,都將值得。

原文出處:Protecting Your Enterprise against a New Generation of Cybercriminals)