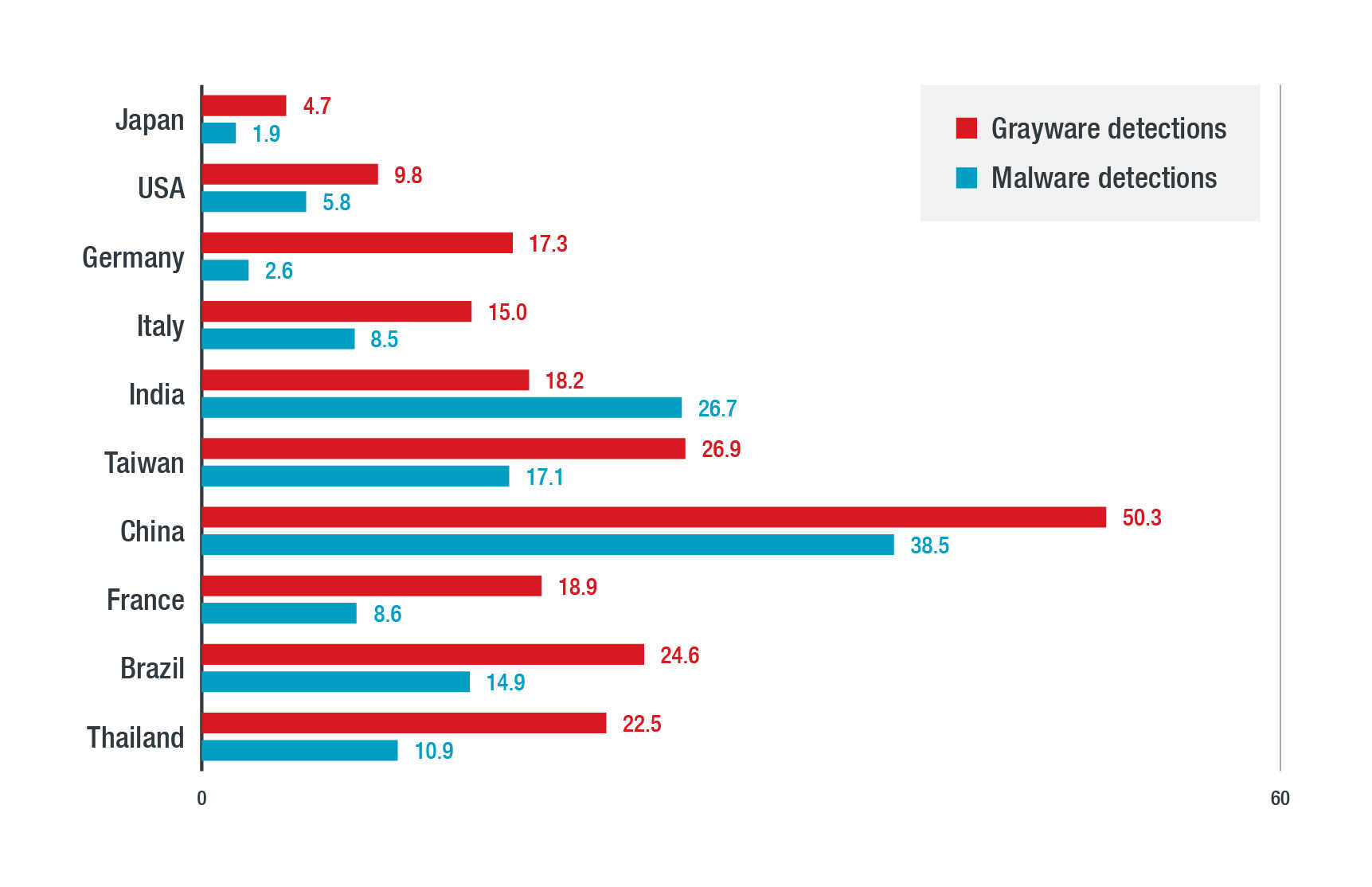

趨勢科技研究報告「2020 年 ICS 端點威脅報告」(2020 Report on Threats Affecting ICS Endpoints) 指出了 ICS 端點當前的資安情勢與相關威脅,我們根據研究資料整理出一份惡意程式與灰色軟體偵測數量十大國家排行榜。

與台灣相關的報告包含:

🔴企業 ICS 感染勒索病毒情況最嚴重的地區是美國,其次是印度、台灣和西班牙。

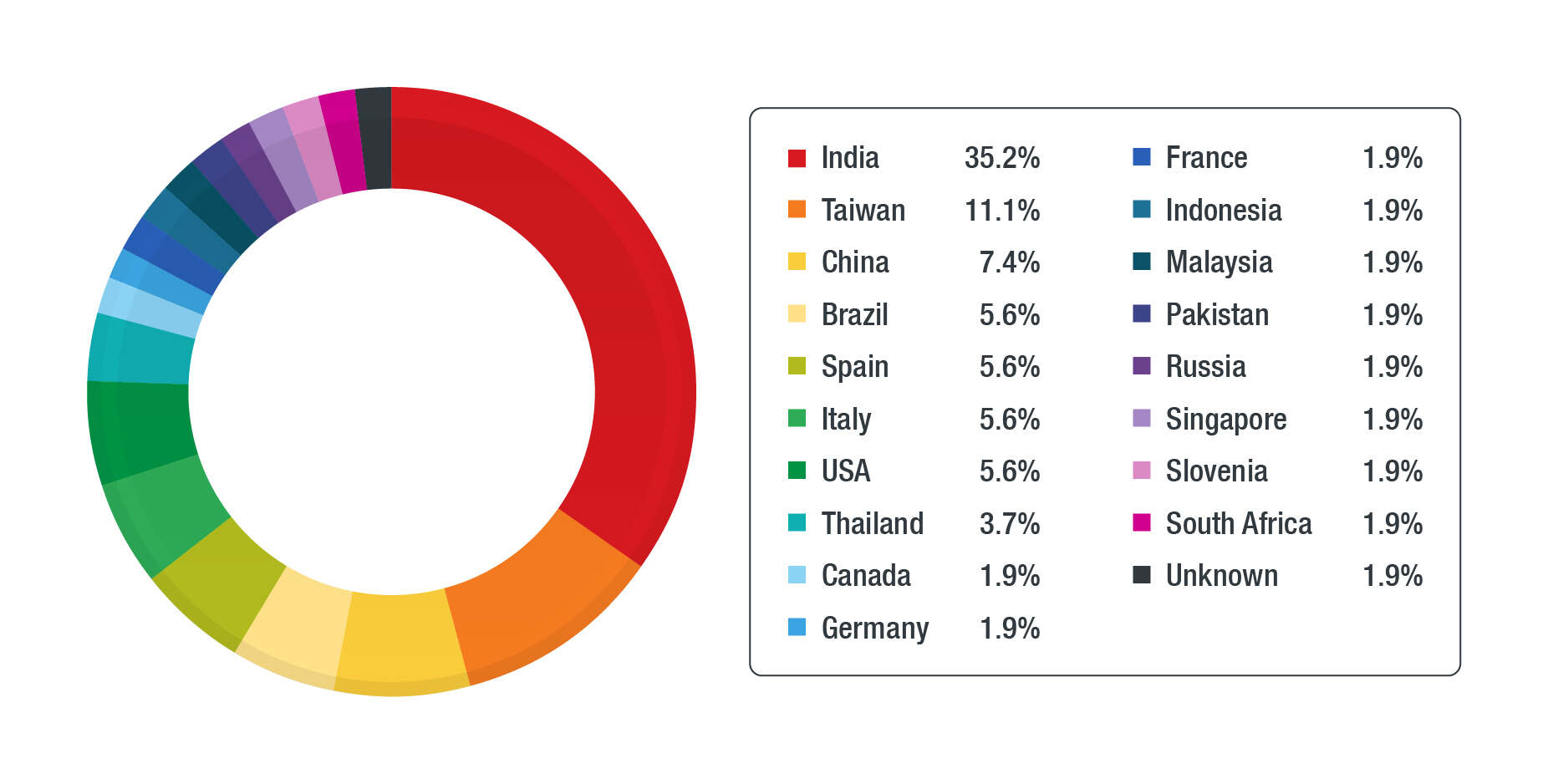

🔴感染挖礦程式最多的國家是印度,其中數量最多的變種是 MALXMR。這顯示該國的 ICS 系統普遍存在著 EternalBlue(永恆之藍) 漏洞,這一點從該地區感染 WannaCry(想哭)勒索病毒的比例相當高也可獲得印證,因為此勒索病毒也是攻擊 EternalBlue 漏洞。各國企業機構感染 MALXMR 的比例,台灣佔 11.1 %

🔴老舊惡意程式 (尤其是經由隨身碟散布的蠕蟲和專門感染檔案的病毒) 在印度、中國、美國及台灣最為流行。

工業控制系統 (ICS) 環境的 IT 和 OT 系統之間正日益緊密連結,這樣雖能提升效率,卻也帶來更多威脅。所以,企業應仔細檢視各種潛在的資安問題以防範駭客入侵。

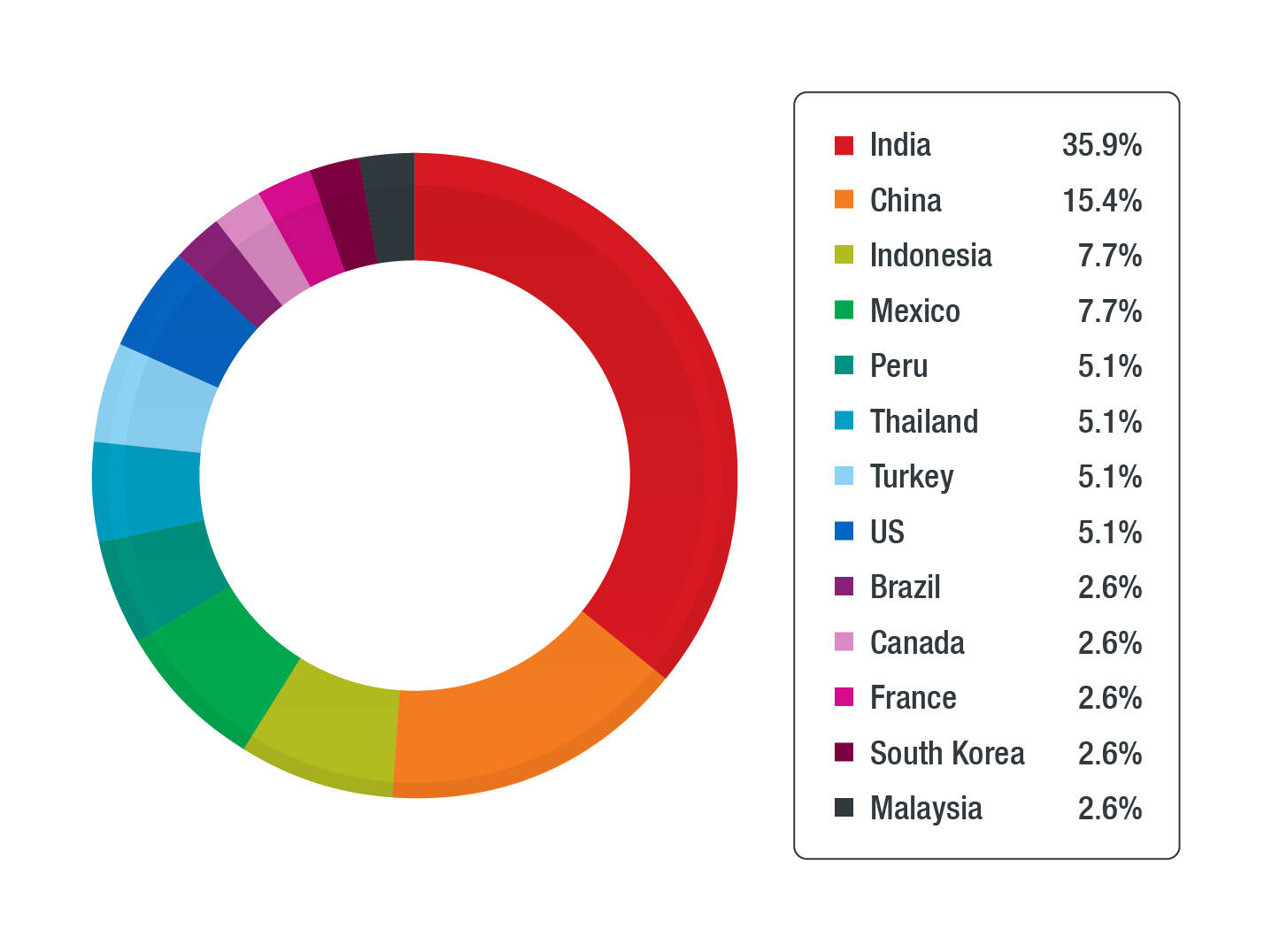

趨勢科技研究報告「2020 年 ICS 端點威脅報告」(2020 Report on Threats Affecting ICS Endpoints) 指出了 ICS 端點當前的資安情勢以及這些端點所面臨的相關威脅,包括:勒索病毒 Ransomware (勒索軟體)、挖礦( coinmining )程式、傳統惡意程式等等。我們根據研究資料整理出一份惡意程式與灰色軟體(Grayware) (可能有害的應用程式、廣告程式、駭客工具等等) 偵測數量最多的十大國家排行榜。

ICS 惡意與灰色程式偵測數量十大國家排行榜,台灣也入榜

圖 1:十大國家的 ICS 偵測到惡意程式與灰色軟體的百分比。

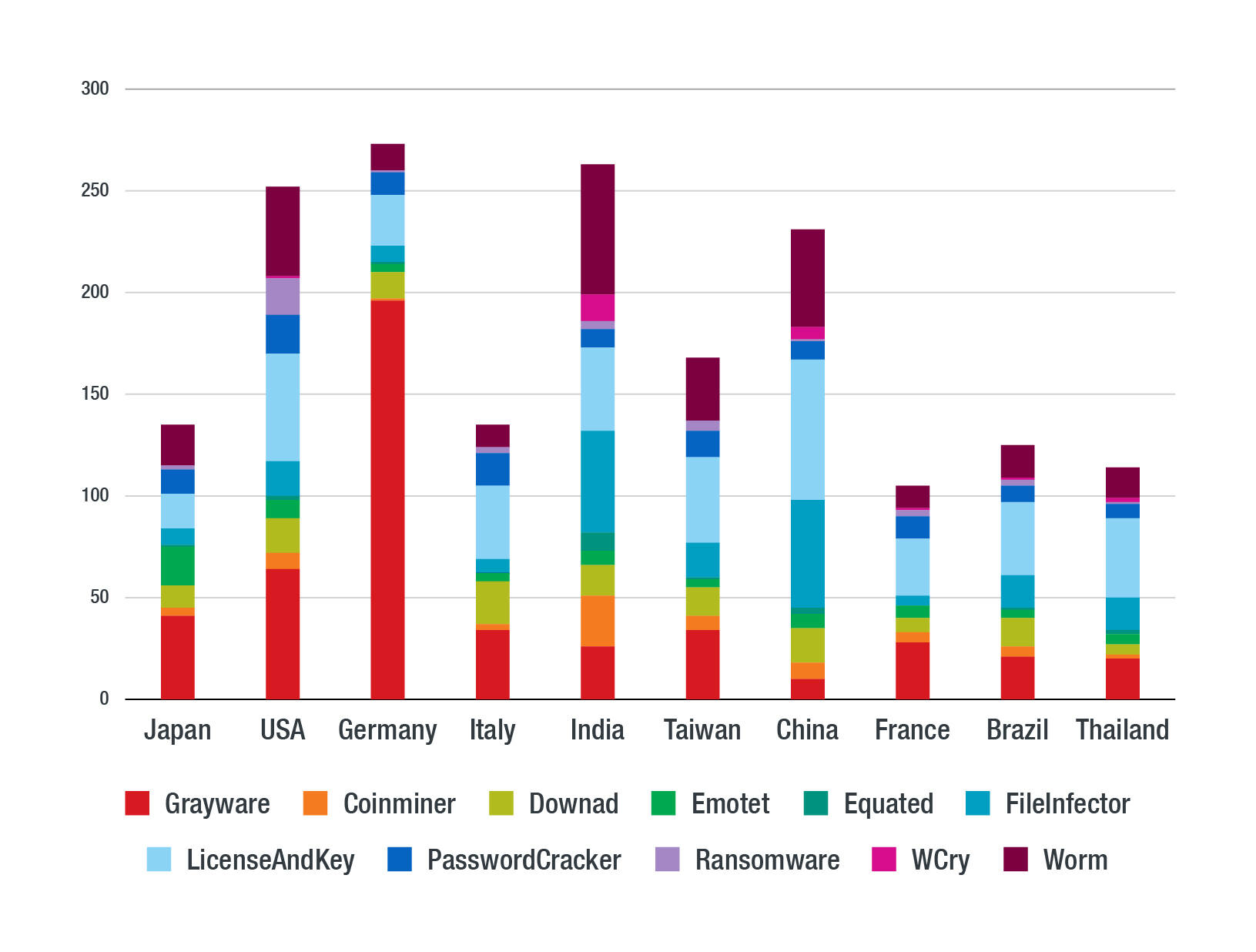

以下是各類威脅相關的一些發現:

- 美國是感染勒索病毒最嚴重的國家。

- 印度感染挖礦程式、Equated 惡意程式、WannaCry 勒索病毒的情況最嚴重。

- 老舊惡意程式 (尤其是經由隨身碟散布的蠕蟲和專門感染檔案的病毒) 在印度、中國、美國及台灣最為流行。

- 日本是感染 Emotet 最多的國家。不過,我們知道 Emotet 在感染系統之後通常還會再植入 Ryuk、Trickbot 或 Qakbot,但我們的研究資料並未看到它安裝了其他惡意程式。

- 德國的 ICS 被植入灰色軟體的情況最多,最可能的原因是軟體工具內含廣告程式。

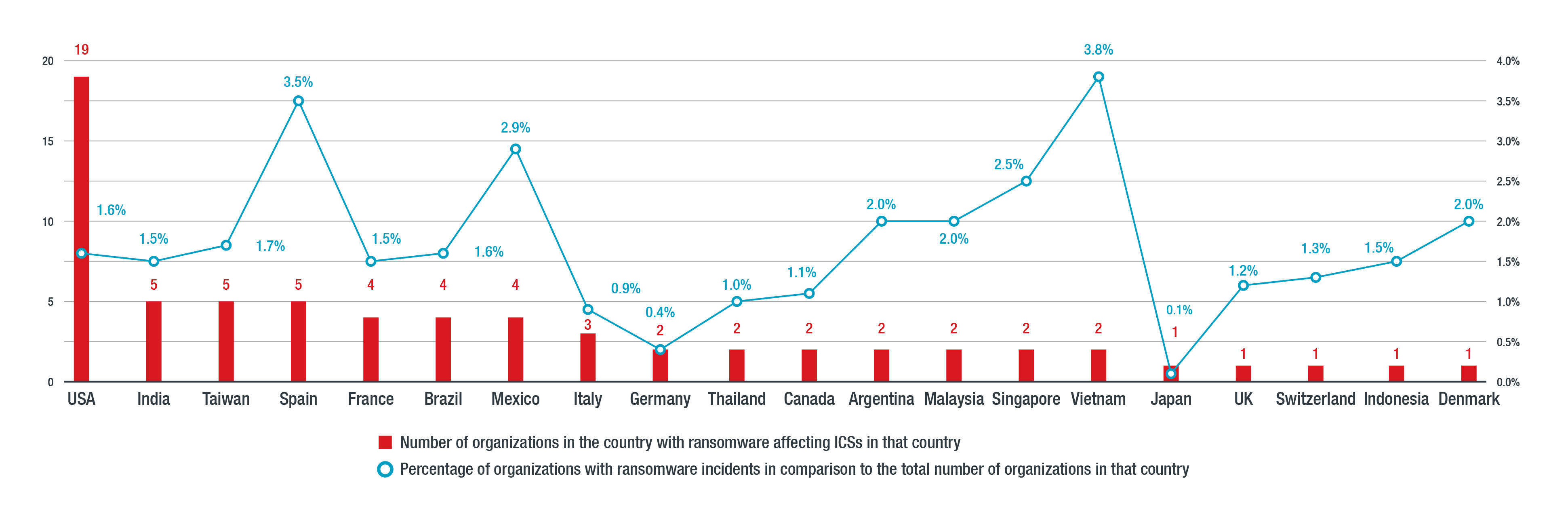

勒索病毒

企業 ICS 感染勒索病毒情況最嚴重的地區是美國,其次是印度、台灣和西班牙。

但若以擁有 ICS 的企業機構遭 ICS 勒索病毒攻擊的比例來看,那麼其實排行榜前三名分別是:越南、西班牙和墨西哥。

挖礦程式

2020 年感染挖礦程式最多的國家是印度,其中數量最多的變種是 MALXMR。在 ICS 端點感染 MALXMR 的國家中,印度就占了所有偵測案例的三分之一以上,這顯示該國的 ICS 系統普遍存在著 EternalBlue(永恆之藍) 漏洞,這一點從該地區感染 WannaCry(想哭)勒索病毒的比例相當高也可獲得印證,因為此勒索病毒也是攻擊 EternalBlue 漏洞。

(資料來源:趨勢科技 Smart Protection Network™ 全球威脅情報網。)

如何防範 ICS 相關威脅?

要防範 ICS 相關的威脅,企業應定期修補及更新自己的系統。儘管這是一項相當繁瑣的程序,尤其是老舊系統,但卻是防止威脅入侵造成嚴重損害的必要手段。假使修補系統對企業來說不可行,那麼企業可以改用虛擬修補技術。

除此之外,企業還可將網路細分成不同網段,將網路存取及通訊限制在必要的裝置與通訊協定,進而提升資安。另外,遵守最低授權原則,讓員工僅擁有工作上必要存取權限,其他一概不准,這樣也有助遏止威脅擴散。

同時,也可借助資安解決方案的協助,例如,TXOne StellarProtectTM 是一套應用程式控管資安軟體,可限制端點裝置只能執行一些已知良性的執行檔和處理程序。這套解決方案可提供無病毒碼式防護,結合機器學習與 ICS 信任根 (root of trust,簡稱 RoT) 來防範已知及未知的惡意程式。

如欲了解更多其他建議和研究發現,請參閱我們的完整報告「2020 年 ICS 端點威脅報告」(2020 Report on Threats Affecting ICS Endpoints)。

免責聲明:請注意,這些偵測數據是來自我們 Smart Protection Network™ (SPN) 全球威脅情報網的感測器,因此會受限於 SPN 的涵蓋率,而區域排行及各項數字也會受到我們的市占率影響。

◼原文出處:Top Countries With ICS Endpoint Malware Detections 作者:Matsukawa Bakuei、Ryan Flores、 Lord Alfred Remorin 與 Fyodor Yarochkin