大約有6,000個應用程式仍然受 Heartbleed漏洞到影響,我們看到有很大一部分生活類的應用程式受到 Heartbleed漏洞 影響,這些應用程式包括了點餐、雜貨、設備、看書、優惠券、服裝、家具等等。也就是說,如果使用者透過其中一個受影響應用程式來點餐或買東西,跟訂單相關的資訊,像是使用者憑證和家裡地址,或更糟的是信用卡資料,都有可能被外洩。

內建的OpenSSL程式庫讓應用程式和Android 4.1.1也會受到Heartbleed影響

趨勢科技在之前的文章裡提到,行動應用程式也會受到Heartbleed漏洞的影響。這是因為行動應用程式可能會連上受漏洞影響的伺服器。不過看起來行動應用程式本身可能也會因為內建的OpenSSL程式庫而受此漏洞影響。

OpenSSL程式庫出現在Android 4.1.1和某些行動應用程式

們所擁有的資料顯示,雖然OpenSSL整合在Android系統內,但只有Android 4.1.1會受到Heartbleed漏洞影響。在此版本的設備上,任何會使用OpenSSL來建立SSL/TLS連線的應用程式都可能會受到影響,可能會被惡意份子用來從設備記憶體內擷取使用者資料。

然而,即使設備不是使用受影響的版本,也有可能因為應用程式本身而造成問題。我們在Google Play上發現了273個內建受影響版本的獨立OpenSSL程式庫,意味著這些應用程式可以在任何設備上受到危害。

在這份名單中,我們看到了去年最受歡迎的遊戲、一些VPN客戶端、一個安全應用程式、一個流行的影片播放程式、一個即時通應用程式、一個VOIP電話應用程式和其他許多軟體。正如你可能已經知道,OpenSSL程式庫被應用程式用來做為安全通訊之用。許多應用程式都來自知名的開發者。我們還發現此漏洞存在於舊版本的Google應用程式。

圖一、容易受到Heartbleed影響的包括那些極受歡迎的應用程式

這些應用程式會用靜態連結到有漏洞的OpenSSL程式庫,如下圖所示:

圖二、有漏洞的OpenSSL程式庫

如果應用程式所連上的遠端伺服器被入侵,那麼反向客戶端Heartbleed攻擊是有可能的。反向Heartbleed攻擊就會讓設備記憶體內容洩漏給攻擊者。該記憶體內容可能包含這些應用程式儲存在本地端的任何敏感資料。如果你使用有漏洞的VPN客戶端或VOIP網路電話應用程式來連上一個惡意服務,你可能會失去你的私鑰或其他憑證資料,那麼駭客就可以開始用來偽造你的身份和做其他不好的事情。

趨勢科技建議應用程式開發人員加快升級OpenSSL程式庫的速度,並且發佈給使用者。對於一般使用者來說,你必須知道你的客戶端的確有可能會外洩資料,無論遠端伺服器有多安全還是應用程式開發者的信譽有多良好或多可信賴。一旦有修補程式發佈,你就應該盡快地更新應用程式。Google目前正在發佈修補資訊給受影響的Android版本,你也應該檢查是否有更新可用於你的設備。

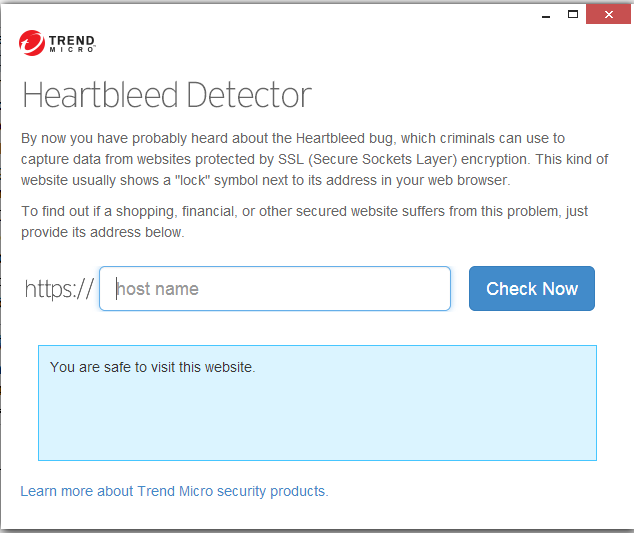

我們也會很快地建立一個工具來檢查你的應用程式是否會受此漏洞影響。

關於應用程式連上有Heartbleed漏洞伺服器的資訊更新

在我們揭露了行動應用程式連到有漏洞伺服器的相關資訊後,趨勢科技

繼續監視著後續狀況。在這期間,我們已經看到超過7,000個應用程式會連到有Heartbleed漏洞的伺服器,而經過我們最新的確認,大約有6,000個應用程式仍然受到影響。讓我們來看看它們是哪些類型的行動應用程式:

圖三、按照類別來看會受到Heartbleed漏洞影響的行動應用程式

為了便於討論,我們只有強調那些我們認為可能會在伺服器上儲存使用者私密資料的應用程式類別,這意味著使用者可能會因為使用這些應用程式而被洩露資料。我們可以看到,有很大一部分是生活類的應用程式。這些應用程式包括了點餐、雜貨、設備、看書、優惠券、服裝、家具等等。也就是說,如果使用者透過其中一個受影響應用程式來點餐或買東西,跟訂單相關的資訊,像是使用者憑證和家裡地址,或更糟的是信用卡資料,都有可能被外洩。

我們已經通知了Google這個問題。

關於Heartbleed臭蟲的其他資訊,可以參考我們過去一週的文章:

Heartbleed 漏洞常見問題集(FAQ)

心跳(Heartbeat)停止:Heartbleed OpenSSL漏洞分析

手機購物竟”心在淌血”!!Heartbleed臭蟲, 影響銀行,線上支付,網路購物等手機/行動應用程式

Heartbleed漏洞讓 5% 的前一百萬大網站心在淌血!

@原文出處:Bundled OpenSSL Library Also Makes Apps and Android 4.1.1 Vulnerable to Heartbleed作者:Veo Chang(行動威脅分析)

趨勢科技解決方案

趨勢科技Deep Security客戶應該升級到DSRU-14-009,並指定下列規則:

- 1006010 – Restrict OpenSSL TLS/DTLS Heartbeat Request

- 1006011 – OpenSSL TLS/DTLS Heartbeat Information Disclosure Vulnerability

- 1006012 – Identified Suspicious OpenSSL TLS/DTLS Heartbeat Request

同時也能夠透過對網路活動的能見度和控制能力來察覺試圖對此漏洞進行的攻擊Deep Discovery可以透過規則CVE-2014-0160-SSL_HEARTBEAT_EXPLOIT來監控網頁伺服器和檢查SSL/TLS相關流量。一旦發現,Deep Discovery會尋找Heartbeat訊息回應,並檢查是否有漏洞攻擊的特徵出現,特別是連續回應數目、回應資料數量等等。這讓它可以偵測:對監控中伺服器的攻擊,在監控網路試圖去攻擊Heartbleed漏洞。這新的Deep Discovery規則已經發佈且會自動應用,因為是Deep Discovery自動更新程序的一部分。

客戶端應用程式也可能受到Heartbleed漏洞影響。如果它們連到惡意伺服器,Heartbleed漏洞就可能被用來讀取客戶端系統的記憶體。在4月11日,趨勢科技發佈以下規則以保護使用Deep Security和IDF的使用者防護這個漏洞攻擊:

- 1006016 – OpenSSL TLS/DTLS Heartbeat Message Information Disclosure Vulnerability

- 1006017 – Restrict OpenSSL TLS/DTLS Heartbeat Message

檢測工具:

想要線上購物或進行網路交易又怕怕的嗎?輸入網址,檢測網站是否有相關漏洞,到這邊安裝檢測工具