2014 下半年重大行動裝置威脅

隨著使用者對行動裝置的接受度越來越高,行動裝置威脅也隨之而來。 2014 年底網路犯罪集團利用各種方式,例如攻擊熱門平台、發掘裝置漏洞、開發更精良的假冒 App 程式等等,來竊取行動裝置上的個人資料,並直接拿到地下市場販賣。

行動裝置威脅正以飛快的速度朝精密化發展,惡意程式作者正是利用一般大眾不知如何正確設定行動裝置以及不知該從正常安全管道下載 App 程式的弱點。不僅如此,大多數的使用者對平台的安全建議也視若無睹,這就是為何許多人會為了獲得進階功能或是貪圖免費程式而破解行動裝置保護 (如越獄或 root)。

2014 上半年,我們見到非重複性行動裝置惡意及高風險 App 程式樣本數量正式突破二百萬大關,而且數量還在不斷增加,這距離上次突破一百萬大關僅僅六個月的時間。此外,我們也見到行動裝置惡意程式正逐漸演出成更精密的變種,例如數位貨幣採礦惡意程式 ANDROIDOS_KAGECOIN 和行動裝置勒索程式 ANDROIDOS_LOCKER.A。

[延伸閱讀:2014 上半年行動裝置資安情勢總評 (The Mobile Landscape Roundup: 1H 2014)]

這份報告詳述 2014 下半年的情勢發展,包括重大的行動裝置威脅及趨勢。

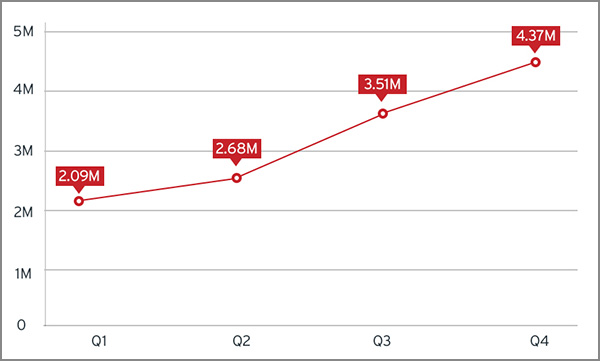

惡意及高風險的 App 程式數量現已達到 437 萬

行動裝置惡意程式數量在 2014 下半年又翻了一倍以上,距離上次突破二萬大關僅僅六個月的時間。現在,網路上惡意及高風險的 App 程式總數已達到 437 萬。這意味著,從該年上半年結束至今已成長了大約 68%,也就是 260萬。

2014 年惡意及高風險的 App 程式成長趨勢

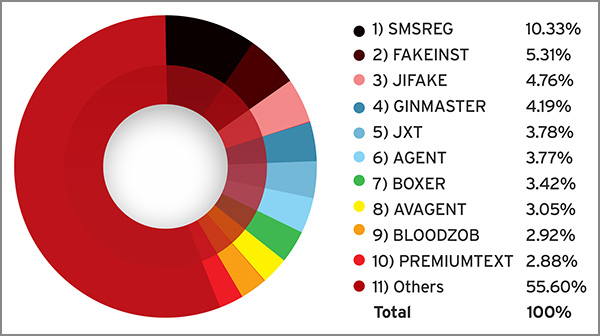

若從這幾百萬當中挑出那些明顯惡意的 App 程式,我們發現它們絕大多數都是行動裝置惡意程式家族排行榜的成員:

2014 年行動裝置惡意程式家族排行榜

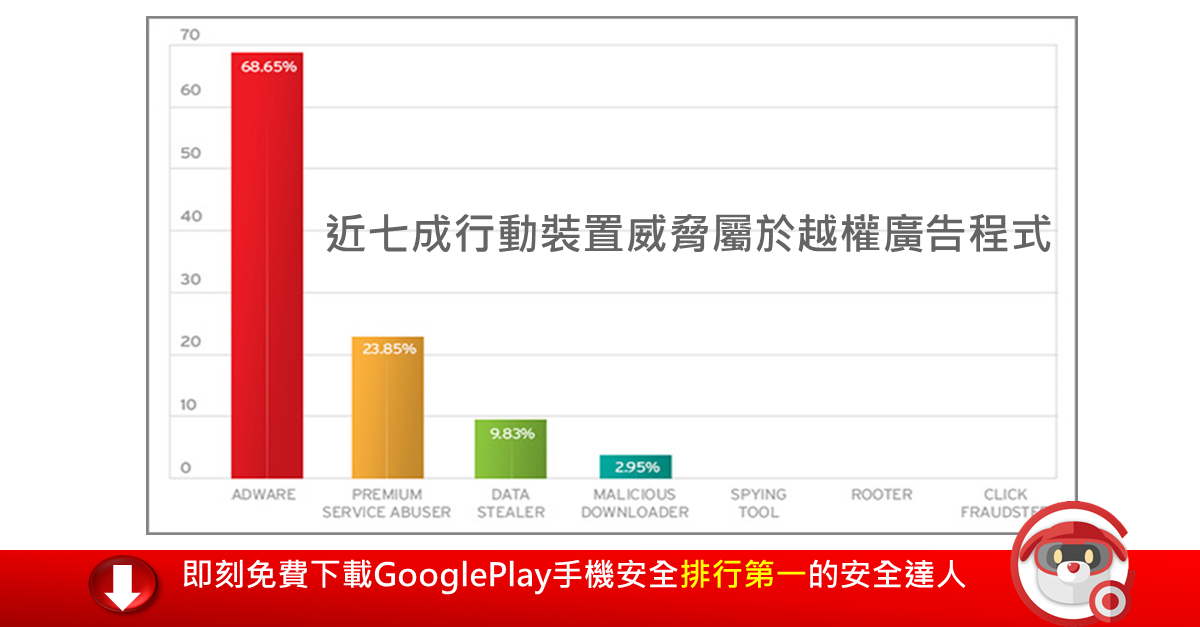

若就它們對行動裝置的影響來分類,我們發現大約 69% 的行動裝置威脅都屬於越權廣告程式。越權廣告程式是指那些拼命顯示廣告而讓使用者無法專心好好使用裝置的程式。其次是高費率服務盜用程式 (PSA),占惡意及高風險 App 程式的 24% 左右。PSA 會在背後偷用一些高費率服務,讓使用者的手機帳單無故飆高。

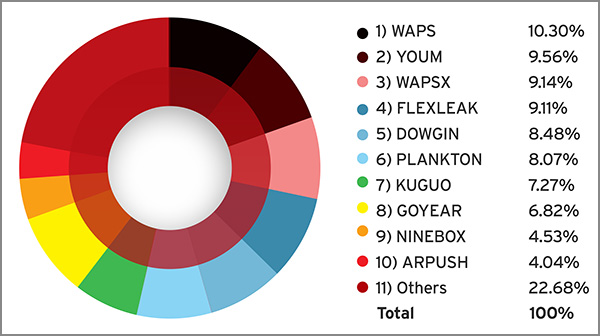

另外,以下為 2014 下半年越權廣告程式家族排行榜:

2014 年主要行動裝置越權廣告程式家族

影響行動安全的裝置和 App 程式重大漏洞

就在年底之前,網路上又出現重大的行動裝置威脅,再次提醒我們,不良的行動裝置使用習慣加上裝置本身的安全漏洞,將帶來重大的資安威脅。各平台都有類似的情形,其中最普遍的是 Android 和 iOS,這兩大平台的使用者都是歹徒的熱門攻擊目標。Android 使用者一向是各種惡意和高風險 App 程式的目標。而 iOS 方面,儘管 Apple 採取封閉式系統的作法來保護其平台,但網路上仍慢慢出現一些日益危險的威脅,成功利用了一些越獄所帶來的漏洞。

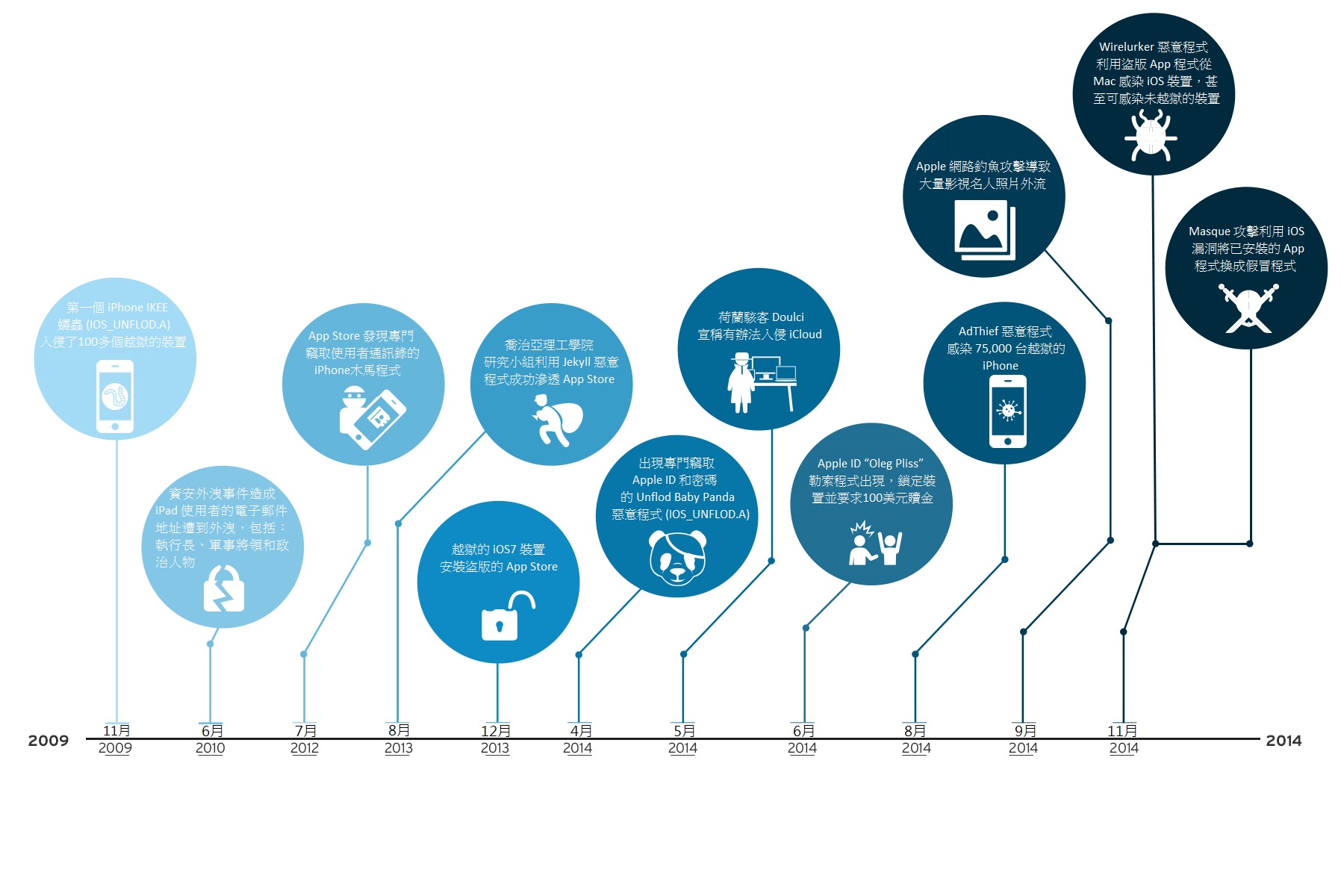

iOS 威脅發展時間表 (2009 至 2014 年)

該年 11 月,iOS 系統出現了兩個知名的威脅。首先是 Mac 和 iOS 兩棲的 Wirelurker 惡意程式,也就是我們偵測到的 OSX_WIRELURK.A,它是一個木馬化的 App 程式,可經由 USB 連線從 Mac 電腦感染 iOS 裝置。Wirelurker 甚至利用了一個偷來的憑證,讓它也能成功安裝在沒有越獄的裝置。僅管此惡意程式並未對裝置造成重大傷害,但我們認為這項攻擊技巧將促使網路犯罪集團開發出更具破壞力的 iOS 惡意程式。

其次是同一個月現身的 Masque 惡意程式,所有的 iOS 裝置 (不論是否有越獄) 都可能受害,歹徒可能存取一些正常 App 程式所使用的非加密資料。Masque 和 Wirelurker 的攻擊,使得企業自行撰寫及配發的 App 程式受到矚目,因為這已成為歹徒藉機偷取個人資訊的管道。

[延伸閱讀:在 Masque 和 WireLurker 之前:突破 iOS 封閉樂園的威脅 (Before Masque and WireLurker: iOS Threats That Cracked the Walled Garden)]

同時間,Android 平台也出現一個最新的漏洞,牽涉到交叉簽署憑證的處理機制。這項漏洞出現在 JarFile 和 KeyStore 這兩個 Android 架構經常用到的程式庫類別 (class)。

除此之外,該年下半年還有其他行動裝置漏洞造成使用者恐慌,例如:可讓惡意程式假冒正常程式的 Android FakeID 漏洞就引起了軒然大波,因為從 Android 2.1 (Éclair) 到 4.4 (KitKat) 版本的所有 Android 裝置都受到影響。

此外,還有 Android 內建瀏覽器讓駭客能夠避開「同源政策」(Same Origin Policy) 的漏洞,這讓惡意程式可能存取正常網站所使用的資料和 Cookie。就在最近,我們也發現網路犯罪集團會將Facebook 使用者引導到專門利用此漏洞的惡意網站。

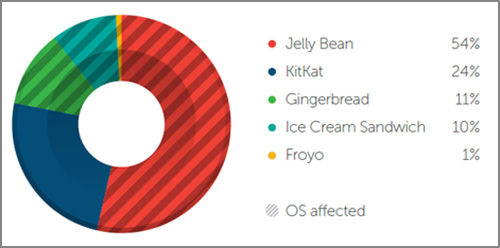

受 FakeID 及內建瀏覽器漏洞影響的 Android 作業系統版本

此外,熱門 App 程式本身的漏洞,也為行動裝置威脅增添了更多攻擊管道。一些應用程式內建支付機制程式開發套件 (SDK)的漏洞,如 Spotify、Evernote、支付寶等等,讓使用者遭到了網路釣魚攻擊。正如我們在2014 年第三季資訊安全總評季報當中所言,較小的公司或許需要更長的時間才能修補其 App 程式的漏洞。

結論

以目前的情勢來看,我們預料行動裝置惡意程式作者將緊咬著行動裝置的大好機會。隨著 2015 年來臨,網路犯罪集團很可能利用各種行動購物網站所推出的行動支付來犯案。我們預測新的行動支付方法將帶來新的威脅,例如:裝置或 App 程式的漏洞、社交工程詐騙、使用者不安全的行動裝置網路購物習慣等等。

在這樣的情況下,行動裝置使用者應養成良好的行動裝置習慣,包括:使用高強度的密碼或密碼管理軟體、安裝一套防護軟體來掃瞄行動裝置惡意程式或越權廣告程式、仔細分辨可能造成資料外洩的行動廣告和連結、定期修補行動裝置的漏洞,以及隨時補充有關行動裝置威脅的新知並預先做好防範。